防治內部威脅

及時阻止惡意用戶,防止他們竊盜機密檔案、送出惡意E-mail、執行破壞性指令。

把握狀況

Teramind是世界上最強力的用戶活動紀錄平台,保證紀錄全天候、無間斷,任何活動都逃不過追蹤。

增加生產力

親眼觀察您的員工如何運用時間,將工作程序與生產力分配最適化,馬上增加投資報酬率。

可量身訂做

從世界級的大型銀行與電信公司、到五人工作室,Teramind都提供強健可靠的監控方案,可選擇雲端或本地部署,適合所有形態的資訊工作環境。

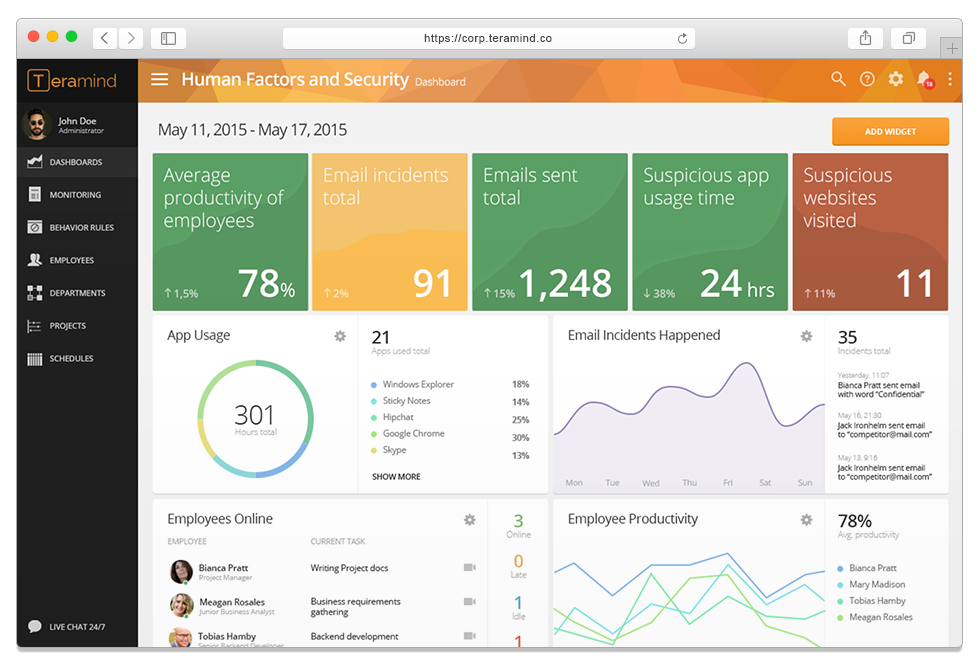

員工生產力分析

Teramind收集大量數據以創建豐富的報告,詳細說明員工職能,生產力水平以及有關提高員工效率的一般信息。

員工生產力工具:

- 定制的生產力指標可確保組織正在接收所需的確切活動信息

- 將總工作時間與完成的任務和應用程序使用情況進行比較,以提供有關潛在生產力與實際生產率的深入數

- 通過逐分鐘的活動監控確切了解輪班的使用情況,以便最好地利用員工完成特定任務

智能規則和自動警報

使用Teramind,您可以配置規則以根據攻擊的嚴重程度通知,阻止,重定向,註銷甚至鎖定用戶。

常見用例:

- 為任何用戶行為配置警報,包括Web,電子郵件,按鍵,文件傳輸,即時消息等

- 阻止在任何平台上發送電子郵件,如果它們符合某些標準

- 阻止用戶在特定平台或特定用戶上進行即時消息傳遞

- 阻止網站或限製網站使用到特定時間

- 阻止用戶寫入USB密鑰,或上傳到雲端硬碟或發送某些電子郵件附件

- 鎖定用戶等待管理員解鎖任何操作

即時視圖和歷史回放

Teramind直觀地記錄用戶在機器上進行的每個操作,允許即時管理查看和訪問大量內容歷史記錄。

- 通過Teramind儀表板實時傳輸用戶活動

- 管理員可以從各種平台(包括智能手機和平板電腦)訪問和查看視頻播放

- 從鍵擊到應用程式內採取的操作的所有活動都受到監控和記錄

- 在潛在的違規情況下進行交互並控制用戶桌面的管理能力

- 廣泛的歷史記錄日誌允許在幾秒鐘內搜索和檢索過去的記錄

- 可選的音頻支持,用於錄製聲音輸出和輸入,確保捕獲來自揚聲器和麥克風的所有音頻

- 錄製的文件可以導出和下載為AVI

即時消息監控

監控並響應任何聊天對話,無論是在Web還是基於應用程式的平台上。Teramind捕獲了所有聊天內容,包括文件傳輸,並對其進行索引以便於訪問。

- 阻止包含不適當關鍵字的聊天記錄,並提醒管理員

- 當用戶與某些人或某些平台聊天時發出警報

- 跟踪包含多個參與者的對話

印刷文件跟蹤

Teramind收集用戶和管理員發出的所有文檔影印請求,從而記錄安全日誌和審計合規性流程的信息。監控員工影印日誌是搶先防止敏感數據洩露的關鍵組成部分

- 為嘗試影印敏感數據設置警報

- 查看整個影印文檔的內容

- 查找按用戶,電腦,影印機或文件名影印的文檔

擊鍵記錄器

Teramind的跟踪功能包括擊鍵監控軟體,它可以捕獲所有鍵盤活動和輸入的每個鍵擊,將所有信息記錄到綜合日誌中,這些日誌可用於製定基於用戶的行為分析基礎。無論是監控遠程用戶還是現場用戶,雇主都可以全面了解所有按鍵並啟動複製/粘貼操作。

使用Teramind進行鍵盤記錄可以為管理員提供廣泛的洞察力,如果他們使用的是非專業語言,則可以輕鬆地在所有帳戶中猜測密碼。針對特權用戶和外部供應商的擊鍵監控可以是實現合規性標準和法規的關鍵步驟。

網站監控

Teramind的員工監控擴展到互聯網,以便在每個網站和個人頁面上提供明確的跟踪功能。這種用於監控互聯網活動的最先進軟體是勞動力安全的重要組成部分,也是跟踪和分析員工生產力的好方法。

員工互聯網監控功能:

- 鍵入的每個URL和網站都會添加到用戶的文本日誌中,每個日誌條目都會通過事件的視頻回放進行補充

- 可以設置可自定義的警報,例如空閒時間段和訪問娛樂網站,以提高生產力和員工積極性

- 監控並記錄網頁上發生的所有員工互聯網活動,以供現場和將來觀看

- 可以針對通過電子郵件和雲端驅動器上載或下載的敏感文件發送通知

- 訪問被認為可疑或被管理層確定為禁止的網站的用戶將立即觸發警報

- 錄製特色或嵌入式音頻,可在即時視頻和歷史播放期間聽到

電子郵件監控

無論是收到還是發送電子郵件,Teramind的電子郵件監控軟件都會記錄並索引與操作相關的所有信息,防止安全洩露和敏感數據從系統傳輸出去。監控工作場所中的員工電子郵件是內部威脅檢測和數據丟失防護的重要組成部分。Teramind通過了解員工發送電子郵件的內容,共享內容以及是否附加敏感文件來完成猜測工作。

什麼是電子郵件監控?

Teramind讓組織深入了解員工如何使用電子郵件作為日常工作的一部分。電子郵件監控為個人用戶和部門提供了豐富的信息。這可以幫助管理層識別整個個人或團隊之間的不良工作關係或溝通問題。由於跟踪了所有傳入和傳出消息,因此很容易發現從接收到包含關鍵請求的電子郵件到響應時是否存在不可接受的滯後時間。這有助於大幅提高工作場所效率,並確保合規性和公司標準也得到遵守。

監控員工電子郵件也是識別和防止內部組織威脅的最有效方法之一。發送包含敏感和/或機密信息的外發電子郵件的員工可以快速識別並鎖定其帳戶。這也可以提供對員工不滿的見解,以便在他們成為您的業務威脅之前採取行動。

對於在客戶服務,協作,公共關係以及所有其他嚴重依賴每天發送外發電子郵件的角色中工作的員工來說,監控電子郵件活動對於審核公司合規性也非常有價值。

員工電子郵件跟蹤功能

- 所有與傳入和傳出電子郵件相關的事件,從發送時的打字和附加內容,到接收時的閱讀和訪問附件,都被記錄下來用於可視播放

- 涵蓋所有電子郵件平台,例如Outlook(網絡和桌面),Lotus Notes,Gmail,Yahoo,Yandex等

- 電子郵件附件受到監控並可選擇保存

- 可以根據任何電子郵件屬性設置警報,例如內容,收件人,主題等

- 確保所有員工電子郵件中都遵守公司政策和程式

- 監控網絡和協作電子郵件,以微調消息並優化外展活動的投資回報

- 在將電子郵件發送到非公司帳戶或可疑主機時獲取自動提醒

文件傳輸跟踪

使用Teramind 監視所有文件活動,例如文件創建,刪除,訪問或寫入操作。通過可配置的行為規則實施公司政策。

- 文件作為電子郵件附件上傳到雲端或上傳到Google雲端硬盤,DropBox,OneDrive等時會收到通知

- 文本日誌和可視屏幕記錄伴隨著用戶對文件的所有操作,允許管理員清楚地看到信息的使用方式

- 跟蹤文件在系統中的移動,無論是通過第三方應用程式打開還是更改

- 阻止對USB存儲設備,本地驅動器或網絡共享上的某些文件夾進行讀寫訪問

- 文件活動監控可防止未經授權的訪問,是防止敏感數據洩露的第一道防線

遠程桌面控制

通過使用Teramind的遠程桌面控制功能,可以立即取消用戶訪問桌面的能力。手動覆蓋帳戶會將用戶從等式中移除,從而確保包含活動並消除潛在威脅。

- 只需單擊所有實時會話上的遠程圖標即可啟動遠程桌面控制

- 覆蓋用戶的所有手動輸入,以防止更改敏感數據和發生數據洩露

- 通過可在不同辦公室之間進行的管理/用戶培訓課程,使用遠程控制來提高工作效率

Starter

Quick and easy screen recording and live view, website and apps tracking

⇒ Limited user activity monitoring

⇒ Limited behavior rules

⇒ Customizable BI dashboard

UAM

User activity monitoring at its fullest, audit, forensics, UBA, policies and rules

Includes Starter plus:

⇒ Complete user activity monitoring

⇒ Unlimited activity-based behavior rules

⇒ OCR engine

⇒ SIEM integration

⇒ Pre-packaged productivity rules

DLP

Content-based data exfiltration prevention plus stellar activity monitoring for forensics

Includes UAM plus:

⇒ Content-based behavior rules

⇒ Redaction of sensitive content from monitoring

⇒ Sensitive content detection

⇒ Malicious activity blocking

⇒ 200 pre-packaged DLP rules

Enterprise

For the most demanding enterprises and government organizations: SLA, Professional Services, Customizations

Includes DLP plus:

⇒ In-app field parsing for advanced fraud detection & business process optimization

⇒ Enhanced security with enterprise key management

⇒ High-Availability, multi-region large-scale deployments

⇒ Premium Support & SLA

⇒ Professional Services & customizations

⇒ AWS GovCloud & Azure Government availability

| Starter | UAM | DLP | Enterprise | |

| User Activity Monitoring | ||||

| Web pages & applications | V | V | V | V |

| OCR | V | V | V | |

| Remote control | V | V | V | V |

| Activity blocking | V | V | V | V |

| V | V | V | ||

| Console commands | V | V | V | |

| File transfers | V | V | V | |

| Instant messaging | V | V | V | V |

| Social media activity | V | V | V | V |

| Keystrokes | V | V | V | |

| Clipboard (copy and paste) | V | V | ||

| Searches | V | V | V | V |

| Printing | V | V | V | |

| Custom website field capture | V | |||

| Custom app field capture | V | |||

| Data Loss Prevention | ||||

| Protect all data types and IP | V | V | ||

| Define content based rules | V | V | ||

| Define file operation based rules | V | V | ||

| Prevent malicious or negligent data exfiltration | V | V | ||

| Use pre-defined data categories | V | V | ||

| Leverage document and data fingerprinting to protect sensitive data | V | V | ||

| Ensure regulatory compliance involving PII, PHI/HIPAA, GDPR and more | V | V | ||

| In-app fraud detection | V | |||

| User Behavior Analytics | ||||

| Insider threat detection | V | V | V | V |

| Abusive behavior | V | V | V | V |

| Malicious behavior | V | V | V | V |

| Dynamic risk scoring | V | V | V | |

| Anomaly detection | V | V | V | |

| Workforce productivity analysis | V | V | V | V |

| Active vs idle time analysis | V | V | V | V |

| Template based scheduling | V | V | V | V |

| Interactive productivity reporting | V | V | V | V |

| Policy and Rules Management | ||||

| Policy manager | V | V | V | V |

| Visual rule editor | V | V | V | V |

| Regular expression support | V | V | V | |

| Out-of-the box rule templates | V | V | V | |

| Audit & Forensics | ||||

| Video recording of all user activity | V | V | V | V |

| Audio recording (optional) | V | V | V | V |

| OCR of screen content (optional) | V | V | V | |

| Option to record only during violation | V | V | V | |

| Full text search | V | V | V | |

| Professional Services | ||||

| Tailored deployment assistance | V | |||

| Custom reporting configuration | V | |||

| Custom behavior rules configuration | V | |||

| Custom third-party integrations | V | |||

| Availability in AWS GovCloud | V | |||

| Availability in Azure Government | V | |||

| Enterprise SLA | V | |||

| Premium support | V | |||

| On-prem and private cloud | ||||

| Installation assistance | V | V | V | V |

| 24x7 follow-the-sun support | V | V | V | V |

| Subscription includes software updates | V | V | V | V |

| Worry-free Cloud Hosting | ||||

| No servers needed | V | V | V | V |

| We set up and host for you | V | V | V | V |

| Secure, Tier 3 data center | V | V | V | V |

| Data is encrypted in motion and at rest | V | V | V | V |