偵測並評估您基礎結構內的所有資產、弱點和威脅

Nessus® 是全方位的弱點評估和管理解決方案,在世界各地已經有數百萬的使用者。Nessus 提供雲端型和現場型解決方案, 可以快速準確地找到實體、虛擬和雲端環境中的弱點、設定問題及惡意程式碼,並協助您決定需要優先解決的問題。

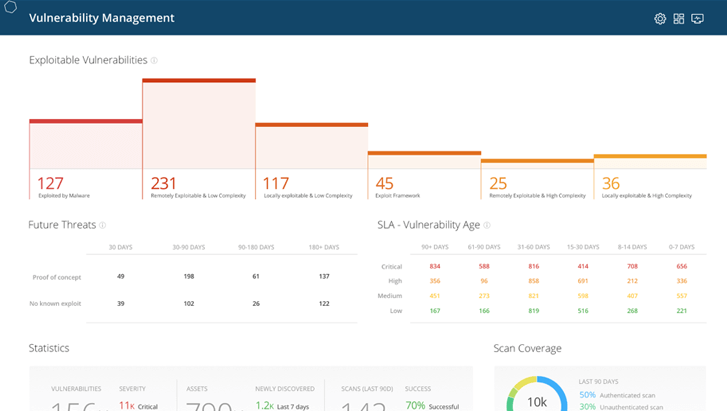

SecurityCenter® 運用 Nessus 掃描資料並將其整合成一個簡單易懂的管理主控台。使用 SecurityCenter 管理並分析整個組織的弱點資料、排定安全性風險優先順序,並清楚檢視您的安全性狀況。使用 SecurityCenter 內建、高度可自訂的儀表板與報告及全產業唯一的 Assurance Report Cards(ARCs),可讓您看見、測量並評估安全性規劃的有效性。

SecurityCenter Continuous View® (SecurityCenter CV)讓您可持續監控風險可視化並獲得重要事件因果分析,使您具有明確資訊提供即時措施的能力。借助先進的分析,SecurityCenter CV 可讓您持續保證您的安全性規劃正常運作,讓您可持續監控風險可視化並提供脈絡,進而使您發現隱藏/未知 IT 資產、找出弱點(例如,弱點、錯誤設定及惡意程式碼)並從多個安全管理架構和合規性規範進行自動化控制。

由從業人員專為從業人員而打造

Nessus 建構在對於安全從業人員工作方式的深入瞭解之上。Nessus 中的每一項功能都是專門為了使弱點評估變得簡單、輕鬆且符合直覺所設計。其結果是:節省評估、排定優先順序和修復問題所需的時間與精力。

預先建立的策略和範本

立即可用,產品內含預先設定、適用於各種 IT 和行動資產的範本 - 從設定稽核到修補程式管理有效性,可協助您快速了解弱點的位置。Nessus 包含超過 450 種合規性和設定範本,能夠依據 CIS 指標和其他最佳實務,稽核設定的合規性。

可自訂的報告

依據自訂的檢視輕鬆建立報告,包括特定漏洞類型,以及依主機或外掛程式列出的漏洞。建立各種格式的報告 (HTML、csv 和 .nessus XML),並且按照團隊或客戶輕鬆自訂報告,在每次掃描時以電子郵件寄出。

即時結果 (Nessus 8 新功能)

即時結果可使用每項外掛程式更新,自動執行離線弱點評估,依據您的掃描歷程紀錄,為您顯示弱點可能在哪些地方。您可以在此輕鬆執行掃描,以驗證弱點的存在,加速正確的偵測和問題的優先排序。

歸類檢視 (Nessus 8 新功能)

類似的問題或弱點類別會歸類在一起,並呈現在單一序列中,以簡化研究的時間,排定修復問題的優先順序。靜音功能可讓您選擇讓哪些特定問題,從檢視中消失一定的時間。這樣就可以只專注於這段時間事關重大的問題。

Nessus Professional 部署最廣泛的弱點評估解決方案

全球有超過一百萬的使用者為弱點、設定和法規遵循評估而部屬Nessus。

廣泛資產涵蓋範圍

Nessus支援最廣範圍的網路裝置、作業系統、資料庫和在實體、虛擬和雲端基礎架構的應用程式。

多個掃描選項

Nessus 支援非經認證的遠端掃描;為更深入的資產細微分析而進行的經認證的本機掃描;以及網路裝置的設定離線稽核。

設定和法規遵循

超過 450 個範本可以用於法規遵循(例如 FFIEC、HIPAA、NERC、PCI 等)和設定(例如 CERT、CIS、COBIT/ITIL、DISA STIGs)稽核。

威脅偵測

Nessus 可掃描病毒、惡意程式、後門、與受僵屍網路感染的系統通訊的主機、已知/未知程式和連結到惡意內容的 web 服務。

報告和採取措施

將重要的事上報給責任方,包括可利用性、嚴重性修改、掃描排程,並通過定向郵件提交補救報告。

不變的覆蓋範圍

用 Tenable 研究團隊不斷更新的 Nessus 外掛程式訂閱來保持對新弱點的防禦。

系統需求

Tenable Nessus Software Requirements

Tenable Nessus supports Linux, Windows, and macOS operating systems.

| Operating System | Supported Versions |

| Linux |

Amazon Linux 2 (x86_64, AArch64) |

| Windows |

Windows 10 (i386) |

| Mac OS X |

macOS 12, 13, 14, and 15 (x86_64, M1) |

Tenable Nessus Scanners and Tenable Nessus Professional

The following table lists the hardware requirements for Tenable Nessus scanners and Tenable Nessus Professional.

| Scenario | Minimum Recommended Hardware |

| Scanning up to 50,000 hosts per scan |

CPU: 4 2GHz cores |

| Scanning more than 50,000 hosts per scan |

CPU: 8 2GHz cores |

Virtual Machines

Tenable Nessus can be installed on a virtual machine that meets the same requirements. If your virtual machine is using Network Address Translation (NAT) to reach the network, many of the Tenable Nessus vulnerability checks, host enumeration, and operating system identification are negatively affected.

| Nessus Expert | Nessus Professional |

不限次數的 IT 弱點評估 設定、合規與安全稽核 隨處可用 可設定的報告 社群支援 進階支援 (以選項方式提供) 隨需訓練 (以選購形式提供) Web 應用程式掃描 (5 個 FQDN) 新增 FQDN 的能力 外部攻擊破綻掃描 可增加網域 雲端基礎架構掃描 500 個預先建立的雲端掃描原則 |

不限次數的 IT 弱點評估 設定、合規與安全稽核 隨處可用 可設定的報告 社群支援 進階支援 (以選項方式提供) 隨需訓練 (以選購形式提供) |

Tenable Security Center (原為 Tenable.sc)

洞察一切。預測最重要的事內部管理。

取得有關您 IT、安全性與合規性態勢基於風險的檢視畫面,讓您得以快速找到、調查和優先處理最重要的資產和弱點。

Managed on-premises and powered by Nessus technology, the Tenable Security Center 套裝軟體產品以 Nessus 技術為後盾且在內部部署環境管理,以即時不中斷的網路評估提供業界最全方位的弱點涵蓋範圍。完善的端對端弱點管理解決方案,值得您信賴。

發現

主動掃描、代理程式、被動監控、外部攻擊破綻管理以及 CMDB 整合功能可提供完整且持續檢視您所有資產的能力,包括之前未知的資產在內。

評估

Tenable 可涵蓋超過 79,000 個弱點,具備業界最廣泛的 CVE 涵蓋範圍及安全設定支援,可協助您胸有成竹地瞭解安全性及合規性態勢。

排定優先順序

Tenable 的 Predictive Prioritization 技術整合了弱點資料、威脅情報和資料科學,可提供易於瞭解的風險評分,以便知曉應優先修復哪些弱點。

Tenable Security Center

- 內部部署的風險型弱點管理

- Nessus 掃描器數量無限制,即刻提供網路能見度

- 運用高度可自訂的儀表板、報告和工作流程,取得更清楚、更可行的資料深入分析結果

- 使用內建的風險評分和威脅情報立即找出弱點並排定其優先順序

- 具備可自訂的設定警示、通知和工單功能,能加速資安事端的回應

- 可免費存取 API 進行客戶整合、資料擷取,並使資料更加完善

- 搜尋您外部攻擊破綻中的未知資產

Tenable Security Center Plus

包含 Tenable Security Center 的所有優勢,以及:

- 利用 Asset Criticality Rating (ACR) 對您資產的瞭解程度與背景資訊更深入

- 即時搜尋資產與弱點並持續進行監控,以獲得最高的能見度

- 利用對違規行為發出即時指標和主動警示以簡化通報合規性

- 即時偵測僵屍網路及指令與控制流量

- 辨識先前未知的資源、行為的改變以及所使用的新應用程式

系統需求

Tenable Security Center Software Requirements

All Tenable Security Center versions require an active Tenable Security Center license and OpenJDK or Oracle Java JRE. Operating system requirements depend on your Tenable Security Center version:

| Tenable Security Center Version | Operating System Requirements |

| 6.3.0 and later | Red Hat Enterprise Linux 7 (RHEL 7), 64-bit Red Hat Enterprise Linux 8 (RHEL 8), 64-bit Red Hat Enterprise Linux 9 (RHEL 9), 64-bit CentOS Stream 9, 64-bit Oracle Linux 8, 64-bit Oracle Linux 9, 64-bit |

SELinux policy configuration is supported by Tenable in a “Permissive” mode.

| Tip: Other SELinux modes are known to work, but the required configuration varies based on policies and custom configurations that may be in place on-site. It is strongly recommended that SELinux implementation configurations are tested prior to deployment on a live network. |

Tenable Vulnerability Management (原為 Tenable.io)

瞭解您的曝險程度以及應優先修復的弱點

掌握攻擊破綻的風險態勢,進而快速判別、調查企業最關鍵的資產和弱點並排定其優先順序。

Tenable Vulnerability Management (前稱 Tenable.io) 採雲端管理並以 Tenable Nessus 作為技術後盾,提供產業最全方位的弱點涵蓋範圍以及持續不中斷的企業即時評估。 內建的優先順序排定、威脅情報和即時深入解析可協助企業瞭解曝險,主動積極地排定修復的優先順序。

搜尋、評估弱點並排定其優先順序

洞察一切

透過「永不停頓」方式運作的功能,持續不斷地搜尋與評估企業環境中的已知資產和不明資產 (甚至包括來來去去、變動快速的雲端或遠端工作團隊資產),找出其中隱藏的弱點。

在攻擊發動前找到並修復弱點

藉由業界涵蓋範圍最廣的 CVE 和組態,企業可快速得知掃描結果並確定曝險。 直覺式的儀表板顯示畫面和淺顯易懂的風險評分,確保企業即時洞察現況,進而降低風險。

排定弱點的優先順序

利用自動化的優先順序排定功能,找出需優先修復的弱點,此自動化功能將弱點資料、威脅情報和資料科學全部整合在一起。 內建的優先順序排定功能可確保快速修補高風險的弱點。

遏阻攻擊的反應速度加快

利用淺顯易懂的風險評分,搶在資料外洩之前快速開始修復。 善用 200 多項整合功能,將工作流程予以自動化並採取決策行動。

Tenable.io PCI ASV (前稱 Tenable.io PCI ASV)

簡化您是否符合 PCI 資料安全標準的驗證

Tenable PCI ASV (以前稱為Tenable.io PCI ASV),利用Tenable 漏洞管理和Web 應用程式掃描來簡化批准的掃描供應商 ( ASV)流程,包括執行掃描、解決爭議以及準備 PCI 11.2.2 要求的合規掃描報告。

符合 PCI ASV 掃描要求

商家和相關服務提供者必須接受和/或處理信用卡才能獲得收入 目標。這需要部分基於透過季度 PCI DSS ASV 評估的授權。

簡化的季度 PCI ASV 掃描

Tenable 的 PCI ASV 簡化了季度外部漏洞掃描提交和爭議流程: PCI 11.2.2 要求。借助預先配置的掃描範本和高效的證據/爭議解決流程, Tenable(經批准的掃描供應商)可以快速為商家和服務準備合規的掃描報告 提供者。

主要特徵

掃描模板

預先配置的掃描範本可讓您根據計劃掃描、修復和爭議故障, 在提交掃描件進行認證之前。

PCI ASV 工作台

Tenable PCI ASV 工作台是一個單一 UI,供使用者掃描、管理、提交和完成證明 過程。

內容重用

將相同的爭議和例外應用於多個 IP,並可選擇將爭議和例外從 四分之一到下一個。

Tenable Web App Scanning (前稱 Tenable.io Web Application Scanning)

簡單易用且可擴充,可為 Web 應用程式進行自動化弱點掃描

充分運用 Web 應用程式專用的安全工具,此工具由業界之最的弱點研究團隊精心打造。

從 OWASP 10 大風險到易受攻擊的 Web 應用程式元件與 API,全都在 Tenable Web App Scanning (前稱 Tenable.io Web Application Scanning) 完善又精確的弱點評估範圍內。 取得所有 IT 和 Web 應用程式弱點的統一能見度,提高操作效率。

主要特點

簡單

使用企業已熟悉的既有工作流程設定新的 Web 應用程式掃描,過程只要幾秒鐘。不用花好幾個小時或好幾天的時間手動調整掃描。

統一

得以查看易遭攻擊的 Web 應用程式元件與自訂程式碼弱點以及貴公司的 IT 和雲端資產。管理多個孤立的解決方案,使複雜性大大降低。

精確

透過專家建構的 Web 應用程式全面評估,可確信研發團隊不會把時間浪費在誤判情況上,也不會遺漏高風險弱點。

Tenable OT Security (原為 Tenable Industrial security)

OT 與 ICS 網路風險管理: 全方位的能見度、安全性與合規性

獲得深入的操作技術 (OT) 資產能見度,進而更能瞭解、管理並降低企業的網路風險。 Tenable OT Security 是專為現代工業企業而設計的工業安全解决方案。它可以協助企業找出 OT 環境下的資產、傳達風險、排定行動的優先順序,並且讓企業的 IT 和 OT 安全團隊更密切地合作。

Tenable OT Security 備有全系列的安全工具與報告功能,可同時為 IT 和 OT 資安從業人員提供前所未有的能見度,並透過單一介面讓企業深入明瞭所有全球據點及其相關 OT 資產 (從 Windows Server 到 PLC 底層) 的實際情況。

主要特點

利用 TENABLE OT SECURITY 全面降低您的 OT 網路風險

多達 50% 的 OT 基礎設施中包含 IT 資產。攻擊可橫跨 IT/OT 基礎設施輕易傳播。

深入的資產能見度

無論裝置正在使用中或休眠中,都能立即找到您網路上的所有裝置,並取得其製造商、機型和韌體版本的能見度。

曝險管理

追蹤風險評分並找出有弱點的資產,提供您一個簡單的方法來緩和威脅,並且善用您資安團隊的時間。

簡化的稽核工作

驗證設定、變更紀錄及存取控制,確保系統遵循企業原則。

工業控制系統需要工業級安全性

全方位的能見度

Tenable OT Security 可提供企業整體攻擊破綻的完整能見度,同時還能衡量及控管全局 OT 與 IT 系統的網路風險。 Tenable OT Security 不僅與 Tenable 產品組合方案整合在一起,也能和市場主流的 IT 安全工具整合。

進階威脅偵測

攻擊媒介可在攻擊發生前主動找出您 OT 環境中的弱點。Tenable OT Security 的多重偵測引擎可辨識違反原則的情況、偵測異常行為,以及追蹤潛在高風險事件的特徵。 精細控制可讓貴公司設定及微調偵測方式,以最適合企業環境的方式發揮最大成效。藉由內容豐富的提示,您就能快速因應並緩和對於營運造成影響的威脅。

風險型弱點管理

Tenable OT Security 將工業安全領域方面的專業知識充分運用於 OT 資產,並將 Nessus 運用在 IT 資產上。 Tenable 的 VPR 評分使用 ICS 網路中的每個資產產生弱點與風險等級。報告內含深入的分析與詳細見解,搭配減緩風險的建議。如此能讓授權人員快速找出最高風險,在弱點遭到攻擊者利用前依照優先順序進行修復。

資產管理

Tenable OT Security 可以提供深度見解並讓企業瞭解基礎設施的實際情況,而且不會對營運造成任何影響。 這項擁有專利的方法收集的資訊遠多過被動監控,包含識別貴公司網路中並未實際進行通訊的裝置。

設定快照

比較最新裝置快照和先前的快照,深入瞭解 OT 環境的變更,包含變更出現時的詳細情況。企業還能將裝置回溯到最後正確狀態。